Zero Trust چیست؟ مدل امنیتی مایکروسافت را بشناسید

امنیت یکی از اولویتهای اصلی هر کسبوکاری است، بهویژه در دنیای دیجیتالی امروز که تهدیدات سایبری بهطور مداوم در حال افزایش هستند. هرچه شرکتها رشد میکنند و داراییهای دیجیتالی بیشتری به دست میآورند، سطح خطراتی که ممکن است آنها را تهدید کند نیز بیشتر میشود. بنابراین، وجود رویکردی کارآمد و جامع برای مدیریت امنیت ضروری است.

مایکروسافت با معرفی مدل Zero Trust یا «اعتماد صفر»، تحولی در نحوه محافظت از دادهها و منابع ایجاد کرده است. این مدل با اصولی نظیر «عدم اعتماد ذاتی»، احراز هویت مداوم و اعمال دسترسی حداقلی، کمک میکند تا سازمانها از خطرات سایبری پیشگیری کرده و امنیت سیستمهای خود را ارتقا دهند.

در این مقاله، به بررسی عمیق مدل امنیتی Microsoft Zero Trust خواهیم پرداخت و نشان میدهیم چگونه میتوانید از این رویکرد برای محافظت از کسبوکار خود استفاده کنید. این مدل به شما امکان میدهد فرآیندهای امنیتی خود را بهینه کنید و در عین حال خطرات امنیتی را به حداقل برسانید.

مدل امنیتی Microsoft Zero Trust چیست؟

در گذشته، رویکرد اکثر سازمانها برای حفظ امنیت شبکه بر حفاظت از دسترسیهای داخلی متمرکز بود. آنها با استفاده از تجهیزات داخلی مانند سرورها، فایروالها، و شبکههای خصوصی مجازی (VPN) تلاش میکردند تا از دادهها و منابع خود محافظت کنند. در این رویکرد، فرض بر این بود که تمامی فعالیتها و کاربران داخل شبکه قابلاعتماد هستند و خطرات امنیتی بیشتر از خارج از محیط شبکه به وجود میآید. اما با تغییر چشمگیر نحوه ذخیره و مدیریت دادهها، این مدل سنتی دیگر کافی به نظر نمیرسد.

امروزه، دادههای سازمانی در مکانهای مختلفی از جمله فضای ابری (Cloud)، زیرساختهای داخلی (On-Premises) یا محیطهای ترکیبی (Hybrid) نگهداری میشوند. این توزیع گسترده دادهها و پیچیدگی سیستمها، بردارهای حمله را متنوعتر کرده و نیاز به یک رویکرد جامعتر و پیشرفتهتر برای مقابله با تهدیدات را افزایش داده است. مایکروسافت با معرفی مدل امنیتی Zero Trust یا «اعتماد صفر»، پاسخی نوآورانه به این نیاز ارائه داده است.

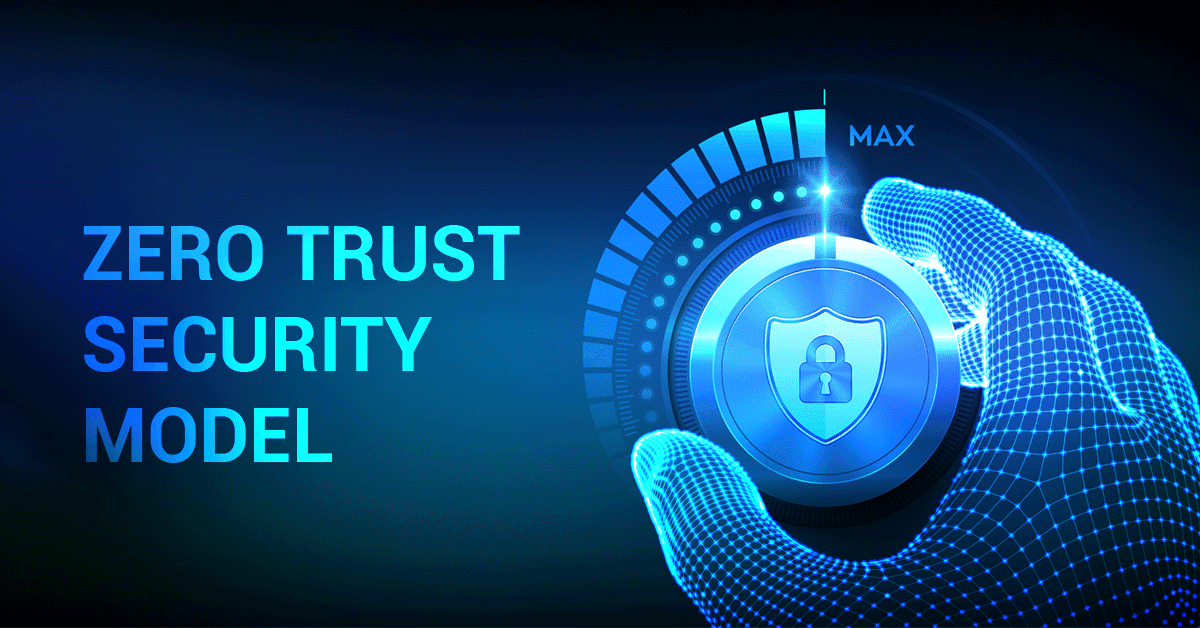

مدل Zero Trust فرض میکند که هیچ ارتباطی، چه از داخل شبکه و چه از خارج آن، بهطور پیشفرض قابلاعتماد نیست. به همین دلیل، هر تلاش برای برقراری ارتباط باید بهعنوان اقدامی از یک منبع ناشناس در نظر گرفته شود. این مدل اصرار دارد که تمامی کاربران، دستگاهها و سرویسها، حتی آنهایی که داخل شبکه قرار دارند، باید قبل از دسترسی به منابع حساس، احراز هویت شده و مجاز شوند.

این مدل بهطور خاص تاکید دارد که امنیت نباید فقط در سطح شبکه متوقف شود؛ بلکه باید به تمام اجزای یک سازمان گسترش یابد. از جمله دستگاههای کارکنان، تنظیمات سیستمی و حتی تغییرات کوچک در دستگاهها. برای مثال، هرگونه تغییر تنظیمات روی دستگاههای کارمندان در ساعات کاری، مانند تنظیمات جدید در سیستمعامل یا نرمافزار، باید تحت نظارت و کنترل قرار گیرد.

چرا مدل Zero Trust اهمیت دارد؟

در دنیای امروز که تهدیدات سایبری بهطور مداوم در حال افزایش هستند و محیطهای کاری پیچیدهتر از همیشه شدهاند، مدل Zero Trust بهعنوان یک استاندارد امنیتی نوین مطرح شده است. این مدل به سازمانها کمک میکند تا از داراییهای خود در برابر مهاجمان محافظت کرده و امنیت خود را با رویکردی جامع و مدرن ارتقا دهند. اما چرا Zero Trust برای سازمان شما حیاتی است؟ در ادامه به بررسی دقیقتر اهمیت این مدل و دلایل کلیدی برای پذیرش آن میپردازیم.

🔘 امنیت فناوری اطلاعات پیچیدهتر از همیشه است

امروزه، سازمانها با چالشهایی نظیر افزایش تعداد دستگاهها، کاربران، و ارتباطات مواجه هستند. این عوامل میتوانند از هر مکانی به دادههای سازمانی دسترسی داشته باشند؛ از دفتر کار تا خانه کارکنان و حتی کافهها. مدیریت این حجم از ارتباطات متنوع و پراکنده به معنای افزایش پیچیدگی در سیستمهای امنیتی است. مدل Zero Trust با ایجاد یک چارچوب متمرکز و دقیق برای احراز هویت و کنترل دسترسی، این پیچیدگیها را بهبود میبخشد و از حملات احتمالی جلوگیری میکند.

🔘 استراتژی “شبکه قابلاعتماد” میتواند خطرناک باشد

بسیاری از سازمانها هنوز به مدلهای قدیمی امنیتی اعتماد دارند که در آن شبکه داخلی بهطور پیشفرض قابلاعتماد تلقی میشود. اما این رویکرد میتواند خطرناک باشد. اگر مهاجمی به نحوی به داخل شبکه دسترسی پیدا کند، ممکن است بهراحتی دادههای حساس را سرقت کند یا آسیبهای گستردهای وارد کند. مدل Zero Trust به این اعتماد بیچونوچرا پایان میدهد و هر تلاش برای دسترسی را حتی از درون شبکه بهعنوان یک تهدید بالقوه در نظر میگیرد.

🔘 داراییهایی که فراتر از مرزهای شبکه گسترش یافتهاند

با رشد سرویسهای ابری و راهکارهای میزبانی جدید، داراییهای سازمانی دیگر محدود به زیرساختهای داخلی نیستند. دادهها و برنامهها اکنون در محیطهای ابری، داخلی (on-premises)، و ترکیبی (hybrid) پراکنده هستند. هر کدام از این محیطها به مجموعهای از قوانین و کنترلهای امنیتی خاص خود نیاز دارند. مدل Zero Trust تضمین میکند که تمامی دسترسیها، چه به دادههای داخلی و چه به منابع ابری، بهصورت ایمن و تحت نظارت انجام شوند.

🔘 مهاجمان به حملات هویتی روی آوردهاند

یکی از بزرگترین تهدیدات امروز در فضای سایبری، سرقت هویت است. مهاجمان بهجای تلاش برای نفوذ به زیرساختهای فیزیکی یا یافتن نقاط ضعف در سیستم، ترجیح میدهند به هویت کاربران دسترسی پیدا کنند. دسترسی به هویت کاربران به آنها اجازه میدهد که بهطور قانونی وارد سیستم شده و فعالیتهای مخرب خود را انجام دهند. مدل Zero Trust با تاکید بر احراز هویت چندعاملی (MFA)، نظارت مداوم، و اعمال سیاستهای حداقلی برای دسترسی، این نوع حملات را بهطور موثری محدود میکند.

سه اصل مدل امنیتی Zero Trust چیست؟

مدل Zero Trust بهعنوان یک چارچوب امنیتی نوین، سه اصل اساسی را دنبال میکند که پایهگذار تمامی استراتژیهای امنیتی آن هستند. این اصول به سازمانها کمک میکنند تا تهدیدات را بهصورت جامع شناسایی کرده و از داراییها، دادهها، و منابع خود محافظت کنند. این اصول نهتنها به محافظت از شبکهها و زیرساختها کمک میکنند بلکه تمامی جنبههای دیجیتال سازمان از جمله هویتها، دستگاهها، برنامهها، دادهها و حتی موقعیتهای جغرافیایی مختلف را در نظر میگیرند. در ادامه، این سه اصل و کاربرد آنها را بهطور مفصل بررسی خواهیم کرد.

1️⃣ تأیید صریح (Verify Explicitly)

در مدل Zero Trust، هر درخواست برای دسترسی به منابع سازمان باید بهصورت صریح و با دقت تأیید شود. این اصل بهجای اعتماد به شبکهها یا موقعیتهای جغرافیایی خاص، به دادههای متنوع برای احراز هویت و تأیید دسترسی توجه میکند. تأیید صریح شامل ارزیابی تمام دادههای موجود است که میتواند شامل مواردی همچون هویت کاربر، موقعیت مکانی، نوع و وضعیت دستگاه، طبقهبندی دادههای حساس (مانند اطلاعات شخصی یا مالی) و همچنین شواهد غیرعادی (مانند رفتارهای غیرمعمول کاربران) باشد. بهعنوانمثال، اگر کاربری از دستگاه جدیدی بخواهد به دادههای حساس دسترسی پیدا کند، سیستم باید همهچیز را از جمله این دستگاه و موقعیت مکانی آن بررسی کند و بر اساس آن تصمیم بگیرد که دسترسی را تأیید کند یا خیر. این فرآیند اطمینان میدهد که دسترسی تنها به کسانی داده میشود که حق دسترسی دارند و شرایط امنیتی لازم برای آنها فراهم است.

2️⃣ استفاده از حداقل دسترسی (Use Least Privilege Access)

اصل حداقل دسترسی میگوید که هر کاربر یا دستگاه تنها باید به اطلاعات و منابعی دسترسی داشته باشد که برای انجام وظایف خاص خود به آنها نیاز دارد. این مفهوم یکی از اصول پایه در امنیت است که به کاهش ریسک دسترسی غیرمجاز به دادهها و سیستمها کمک میکند. بهطور مثال، اگر یک کاربر تنها به تعدادی از دادهها یا ابزارهای خاص نیاز دارد، باید دسترسی او به آنها محدود شود و نه بیشتر. این دسترسیها باید بر اساس سیاستهای تطبیقی مبتنی بر ریسک تنظیم شوند که بهصورت پویا بر اساس تغییرات محیطی و شرایط امنیتی بهروز شوند. علاوه بر این، محدود کردن دسترسی به منابع در زمانهای خاص (دسترسی “فقط بهموقع”) و حفاظت از دادهها در برابر تهدیدات احتمالی، میتواند بهرهوری را افزایش دهد و از بهخطرافتادن دادهها جلوگیری کند. استفاده از این روش باعث میشود که حتی در صورت وقوع یک حمله سایبری، آسیب بهطور مؤثری محدود شود.

3️⃣ فرض نفوذ (Assume Breach)

یکی از اساسیترین اصول مدل Zero Trust، فرض بر این است که هر شبکهای ممکن است دچار نفوذ شود. این فرض، سازمانها را ملزم میکند تا همیشه آماده مقابله با حملات احتمالی باشند و نه اینکه انتظار داشته باشند که نفوذی صورت نمیگیرد. بنابراین، این اصل بر مدیریت خطرات از طریق تقسیمبندی منابع، بخشبندی شبکه و جلوگیری از حرکت جانبی مهاجمان تأکید میکند. بهعنوان مثال، حتی اگر یک مهاجم بتواند به داخل شبکه وارد شود، نباید قادر به حرکت آزادانه در سراسر سازمان باشد. بهجای آن، دسترسیها باید بهشدت کنترل شده و تنها به بخشهایی از سازمان محدود شود که برای انجام وظایف ضروری است. همچنین، یکی از روشهای کلیدی در این اصل، رمزگذاری تمامی جلسات است تا حتی اگر دادهها در میانه مسیر بهسرقت بروند، دسترسی به اطلاعات حساس غیرممکن باشد. این اقدام کمک میکند تا دامنه آسیب نفوذ کاهش یابد و از گسترش حملات جلوگیری شود.

چگونه از معماری امنیتی Zero Trust برای حفاظت از سازمان خود استفاده کنیم؟

در مدل امنیتی سنتی، سازمانها بهطور عمده به شبکههای داخلی خود وابسته بودند و فرض بر این بود که هر فردی که وارد محیط سازمان میشود یا به دستگاههای داخلی دسترسی پیدا میکند، بهطور خودکار قابل اعتماد است. در این مدل، به محض ورود یک فرد به سیستم از طریق ایستگاه کاری خود، دسترسی به تمامی منابع شبکه مانند فایلها، پایگاههای داده و سایر سیستمها فراهم میشد. این امر در بیشتر مواقع فقط محدود به فضای فیزیکی دفتر کار سازمان بود و برای افرادی که در محیطهای تحتتأثیر شبکههای داخلی قرار داشتند، سیستمهای امنیتی خودکار یا کنترلهای دسترسی پیشرفته در نظر گرفته نمیشد.

با این حال، این مدل سنتی باعث ایجاد آسیبپذیریهای زیادی میشود. فرض کنید که یک کارمند وارد سیستم خود میشود و به شبکههای سازمانی دسترسی پیدا میکند. اگر رمز عبور او در معرض خطر قرار بگیرد، تنها مشکلی در همان بخش خاص ایجاد نمیشود، بلکه میتواند به صورت زنجیرهای به سایر منابع سازمانی دسترسی پیدا کند. برای مثال، اگر فردی دسترسی به رمز عبور یکی از کاربران داشته باشد، این دسترسی میتواند به دستگاههای متصل به شبکه مانند پرینترها، سرورها، یا حتی پایگاه دادهها منتقل شود. به همین دلیل، در چنین سناریوهایی حتی یک اشتباه ساده مانند دزدیده شدن رمز عبور میتواند به سرقت یا آسیب رسیدن به اطلاعات حساس منجر شود.

در این شرایط، امنیت شبکه بهطور جدی تهدید میشود و مهمترین منبع دفاعی یعنی اطلاعات کارمندان، مشتریان، و دادههای مالی در خطر قرار میگیرد. این تهدیدات زمانی خطرناکتر میشوند که شرکتها بهطور فزایندهای از شبکههای گستردهتری برای ارتباط با دستگاههای مختلف و سیستمهای ابری استفاده میکنند.

در مقابل، معماری Zero Trust بهطور کاملاً متفاوتی عمل میکند. در این مدل، دیگر هیچچیز بهطور خودکار قابل اعتماد نیست. حتی در صورتی که فردی به شبکه یا سیستم وارد شود، دسترسی به منابع خاص تنها با احراز هویت و مجوزهای دقیق امکانپذیر خواهد بود. به عبارت دیگر، هر درخواست دسترسی باید بهطور مستقل ارزیابی شود و از تمامی ابعاد از جمله هویت کاربر، نوع دستگاه مورد استفاده، موقعیت مکانی، سطح دسترسی و حتی تاریخچه فعالیتهای گذشته فرد مورد بررسی قرار گیرد. این روش موجب میشود که هیچگونه دسترسی بیدلیل به اطلاعات حساس انجام نشود.

علاوه بر این، معماری Zero Trust در مواقعی که کاربران بخواهند از دستگاههای شخصی برای دسترسی به منابع سازمانی یا از طریق راههای دورکاری به شبکه متصل شوند، امنیت را تأمین میکند. این معماری همچنین به مدیریت و نظارت بر ارتباطات از طریق برنامههای شخص ثالث، سرویسهای ابری و سایر محیطهای بیرون از شبکه داخلی سازمان کمک میکند. به این ترتیب، هرگونه تهدیدی که بهطور مستقیم یا غیرمستقیم از بیرون شبکه ایجاد میشود، تحت کنترل دقیق قرار میگیرد و هیچ نقطه ضعفی در سیستم باقی نمیماند.

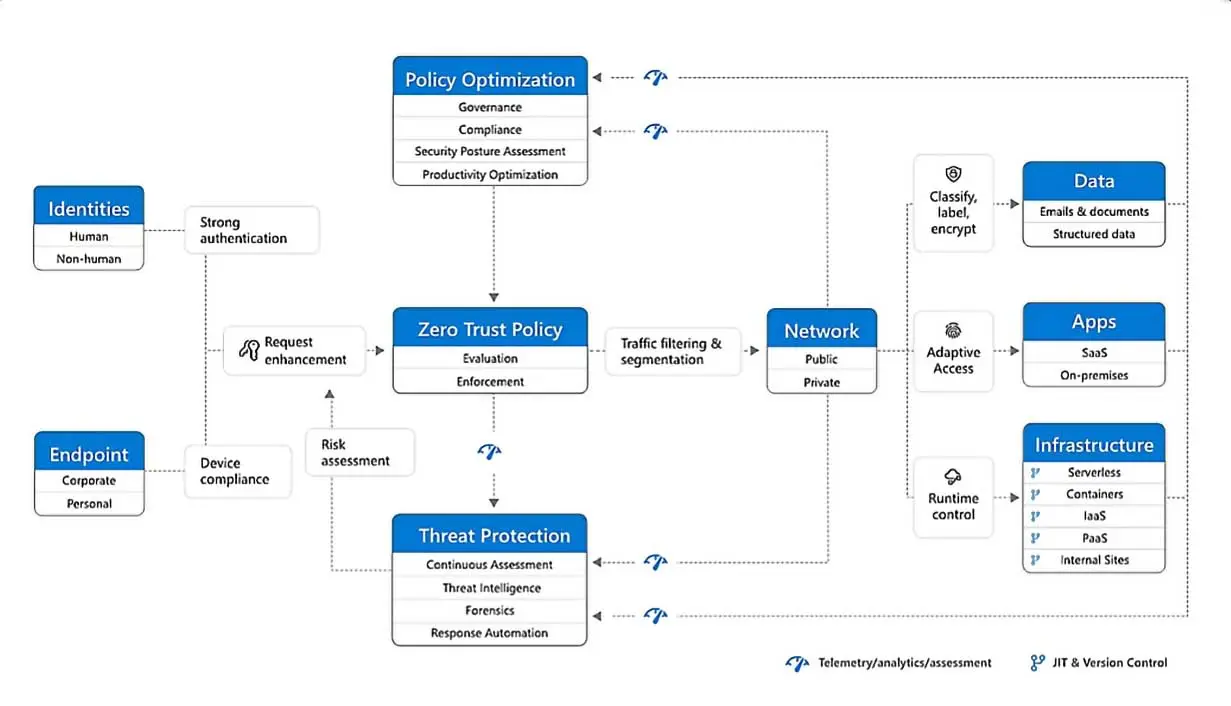

عناصر کلیدی معماری امنیتی Zero Trust

این مدل شامل چندین عنصر اساسی است که هر کدام به طور خاص به تقویت امنیت در محیط دیجیتال سازمان کمک میکنند. این اصول بهطور یکپارچه در تمامی بخشهای سازمان به کار میروند و برای ایجاد یک لایه امنیتی چندگانه و موثر ضروری هستند. در ادامه به تشریح این عناصر پرداخته میشود:

🔘 هویتها

در معماری Zero Trust، احراز هویت به عنوان اولین و مهمترین عنصر امنیتی در نظر گرفته میشود. هر هویت باید بهطور مستقل و با استفاده از روشهای احراز هویت قوی و چندعاملی تایید شود. این فرایند شامل شناسایی دقیق کاربران و دستگاهها است که میتواند از طریق تکنیکهای بیومتریک، رمز عبور یکبارمصرف (OTP) و یا تایید هویت مبتنی بر دستگاههای مختلف انجام شود. به این ترتیب، هرگونه تلاش برای دسترسی به منابع سازمان باید از مسیر بررسی دقیق هویت عبور کند.

🔘 دستگاهها

یکی دیگر از اصول مهم در معماری Zero Trust نظارت بر دستگاههایی است که به شبکه دسترسی دارند. در این مدل، هر دستگاهی که قصد دسترسی به شبکه را داشته باشد، باید پیش از اعطای دسترسی به منابع سازمان، از لحاظ وضعیت سلامت و امنیت ارزیابی شود. این ارزیابی میتواند شامل بررسی آخرین بهروزرسانیهای نرمافزاری، پچها، آنتیویروسها و سایر تدابیر امنیتی باشد. همچنین، شبکه به طور مداوم باید بررسی کند که آیا دستگاههای متصل با سیاستهای امنیتی و استانداردهای تعریفشده مطابقت دارند یا خیر.

🔘 برنامهها

معماری Zero Trust در شناسایی و کنترل دسترسی به برنامهها نیز بسیار دقیق عمل میکند. به طور خاص، این مدل به کشف برنامههای غیررسمی و سایهای (shadow IT) که خارج از کنترل سازمان قرار دارند، میپردازد. علاوه بر این، Zero Trust دسترسی به برنامهها را بر اساس تحلیلهای زمان واقعی مدیریت میکند. این تحلیلها میتوانند شامل رفتارهای کاربران، سطح دسترسیهای درخواستشده و خطرات بالقوه باشند. همچنین، بررسیهای درونبرنامهای بهطور مداوم انجام میشود تا از انطباق با سیاستهای دسترسی و امنیت اطمینان حاصل شود.

🔘 دادهها

در معماری امنیتی Zero Trust، حفاظت از دادهها از مرزهای شبکه به سمت حفاظت مبتنی بر دادهها تغییر میکند. این یعنی دادهها باید از تمامی جنبهها و در تمام مراحل زندگی خود محافظت شوند. استفاده از تحلیلهای هوش مصنوعی برای طبقهبندی دادهها و برچسبگذاری آنها بر اساس حساسیت، به مدیریت دقیقتر دادهها کمک میکند. این رویکرد به سازمانها این امکان را میدهد که بر اساس حساسیت دادهها، سیاستهای امنیتی مختلفی اعمال کنند و به طور موثر از دادههای خود محافظت کنند.

🔘 زیرساخت

زیرساختها در معماری Zero Trust نقش حیاتی دارند، زیرا تلمتری (telemetry) برای شناسایی تهدیدات و ناهنجاریها در این زیرساختها به کار گرفته میشود. تلمتری به سازمانها این امکان را میدهد که به طور خودکار حملات سایبری را شناسایی کرده و رفتارهای پرخطر را مسدود کنند. علاوه بر این، با استفاده از اصول دسترسی حداقل امتیاز (Least Privilege Access)، میتوان دسترسیها را به حداقل ممکن محدود کرده و از گسترش آسیبها جلوگیری کرد.

🔘 شبکه

در معماری Zero Trust، حتی دستگاهها و کاربران موجود در شبکه داخلی نیز بهطور خودکار قابل اعتماد نخواهند بود. این رویکرد به این معنی است که هیچکسی صرفاً به دلیل این که در شبکه داخلی سازمان حضور دارد، نمیتواند به منابع حساس دسترسی پیدا کند. سیاستهای دسترسی باید بر اساس تجزیه و تحلیل دقیق، ارزیابی ریسک و احراز هویت دائم اعمال شوند. این مدل به سازمانها کمک میکند که از دسترسی غیرمجاز و حرکات جانبی در شبکه جلوگیری کنند، که این امر بهویژه در برابر حملات پیچیده و پیشرفته بسیار مؤثر است.

چگونه به فاز بهینه در عناصر Zero Trust برسیم؟

برای دستیابی به امنیتی کامل در محیطهای دیجیتال و سازمانی، ارزیابی وضعیت امنیتی Zero Trust شما بسیار مهم است. این ارزیابی میتواند با استفاده از خودارزیابی انجام شود و در این مسیر پیشنهادات زیر میتواند شما را به فاز بهینه Zero Trust هدایت کند:

🪪 هویتها

یکپارچهسازی محیط مدیریت هویت و دسترسی: با استفاده از یکپارچهسازی ورود به سیستم واحد (Single Sign-On) با تأمینکنندگان هویت مانند Azure AD، تمام منابع داخلی و ابری سازمان خود را تحت یک محیط امن مدیریت کنید.

استفاده از احراز هویت چندعاملی (MFA): این روش کمک میکند تا هویتها در برابر تهدیدات و حملات، محافظت بیشتری شوند. از آنجا که تهدیدات از هرجایی میتوانند رخ دهند، حتی اگر هویتها در محیطهای ابری یا داخلی باشند، استفاده از MFA میتواند تضمین کند که هر کاربر تنها با احراز هویت چندمرحلهای به سیستم دسترسی داشته باشد.

شروع به استفاده از احراز هویت بدون رمز عبور: به سمت آینده حرکت کنید و از روشهای امنتری مانند استفاده از دستگاههای تأییدشده و بیومتریک برای ورود به سیستم استفاده کنید. این روشها سطح امنیت بالاتری دارند و از دسترسی غیرمجاز جلوگیری میکنند.

تحلیل زمان واقعی: با بررسی و تجزیه و تحلیل کاربران، دستگاهها و مکانها بهصورت زمان واقعی، میتوان سطح ریسک را تعیین کرده و اقدامات امنیتی لازم را برای حفاظت بیشتر اتخاذ کرد.

💻 دستگاهها

ثبت نقاط پایانی: تمام دستگاههایی که به شبکه داخلی شما متصل میشوند باید از طریق تأمینکنندگان هویت مرکزی مانند Azure AD ثبت شوند. این امر به شما امکان میدهد که دسترسیها را بهطور متمرکز کنترل کنید.

مدیریت دستگاههای موبایل، دسکتاپ و سرورها: استفاده از Microsoft Endpoint Manager به شما این امکان را میدهد که از سلامت و امنیت تمام دستگاهها مطمئن شوید. این شامل دستگاههای موبایل، کامپیوترهای دسکتاپ، ماشینهای مجازی و حتی سرورهای شما میشود.

مدیریت راهحلهای داخلی با Microsoft Intune: این ابزار به شما کمک میکند تا دستگاههای خود را در محیطهای داخلی بهصورت خودکار مدیریت کنید، همچنین امکان نظارت و پیکربندی تنظیمات دستگاهها را بهصورت مرکزی فراهم میکند.

رمزگذاری و سختافزاری دستگاهها: از آنجا که حفاظت از دادهها در سطح دستگاهها بسیار مهم است، رمزگذاری دستگاهها و اعمال سختافزاری بر روی ایستگاههای کاری و سرورها میتواند آسیبپذیریها را کاهش دهد.

استفاده از Endpoint Detection and Response (EDR): با استفاده از راهحلهای EDR مانند Defender for Endpoint، میتوان تهدیدات را شناسایی کرده و پاسخهای مناسبی برای آنها ارائه داد. این ابزار از طریق سیاستهای مدیریت دستگاههای شرکتی، امنیت را برای سازمان فراهم میکند.

📱 برنامهها

استفاده از Defender for Cloud Apps: این ابزار بهعنوان یک Cloud Access Security Broker (CASB)، کنترلهای زمان واقعی را برای هر برنامهای که از مرورگرها استفاده میکند فراهم میکند. این راهکار به شما امکان میدهد تا تهدیدات را شناسایی و محافظت از دادهها در سطح اپلیکیشن را تضمین کنید.

کشف Shadow IT: بسیاری از سازمانها از استفاده غیرمجاز از برنامههای شخصی و اپلیکیشنهای ابری رنج میبرند. با شناسایی این برنامهها و مسدود کردن دسترسی به برنامههای غیرمجاز، میتوانید خطرات ناشی از استفاده غیرمجاز از نرمافزارها را کاهش دهید.

دسترسپذیری برنامهها با حداقل دسترسی: برای هر برنامه در سازمان خود، دسترسی را بر اساس اصل حداقل دسترسی (Least Privilege) مدیریت کرده و تأیید مداوم و کنترل پویا برای کاربران اعمال کنید تا هیچ کاربری از محدودیتهای تعیینشده عبور نکند.

🏗️ زیرساخت

مدیریت دسترسیها بهطور دستی: در محیطهای ترکیبی و داخلی، دسترسیها را بهطور دقیق و با استفاده از پیکربندی مناسب برای سرورها و بارگذاریها مدیریت کنید. این کار به شما امکان میدهد که از دسترسیهای غیرمجاز جلوگیری کنید.

نظارت بر رفتار غیرعادی: با استفاده از تحلیلهای دقیق برای رفتارهای غیرعادی در محیطهای مختلف، میتوانید از وقوع حملات یا تهدیدات جلوگیری کنید.

مسدود کردن استقرارهای غیرمجاز: برای کاهش خطرات امنیتی، باید از انجام استقرارهای غیرمجاز جلوگیری کرده و دسترسی و مشاهده دقیق به بارگذاریها فراهم شود.

تقسیمبندی دسترسیها: برای هر بارگذاری، دسترسیهای مربوط به کاربران و منابع را جداگانه و با دقت تقسیمبندی کنید تا از هرگونه سوءاستفاده جلوگیری شود.

🕸️ شبکه

تقسیمبندی عمیق شبکه: با استفاده از micro-segmentation و توزیع کامل micro-perimeters ابری، میتوانید دسترسیها را بهصورت دقیقتری کنترل کرده و شبکه را در برابر حملات مختلف مقاومتر کنید.

استفاده از یادگیری ماشین برای شناسایی تهدیدات: با بهرهگیری از فناوریهای Machine Learning میتوان تهدیدات را شناسایی و پیشبینی کرد. این فناوریها به همراه سیگنالهای مبتنی بر زمینه میتوانند امنیت شبکه شما را تقویت کنند.

رمزگذاری تمامی ترافیک شبکه: برای محافظت بیشتر از دادهها و جلوگیری از حملات احتمالی، تمام ترافیک باید رمزگذاری شود.

📊 دادهها

دستهبندی هوشمند دادهها: استفاده از مدلهای هوش مصنوعی برای دستهبندی دادهها میتواند دقت و صحت تصمیمات امنیتی شما را افزایش دهد.

تصمیمگیری بر اساس سیاستهای امنیتی ابری: از موتورهای سیاست امنیتی ابری برای گرفتن تصمیمات مربوط به دسترسی به دادهها استفاده کنید و از تحلیلهای دقیق در زمان واقعی بهره ببرید.

پیشگیری از از دست رفتن دادهها (DLP): با استفاده از تکنیکهای مختلف مانند رمزگذاری و ردیابی دادهها، از محافظت دادهها و جلوگیری از از دست رفتن آنها مطمئن شوید.

در نهایت، پذیرش مدل Zero Trust به عنوان یک رویکرد نوین و موثر در حوزه امنیت سایبری، فرصتهای بینظیری برای سازمانها فراهم میآورد تا نه تنها ریسکهای امنیتی را به حداقل برسانند، بلکه از منابع و داراییهای دیجیتال خود نیز به بهترین شکل محافظت کنند. با استفاده از تکنیکهای پیشرفتهای چون احراز هویت چندعاملی (MFA)، رمزگذاری نقاط پایانی، و پیادهسازی سیاستهای دسترسی تطبیقی، سازمانها قادر خواهند بود که دسترسیها را به صورت دقیقتری کنترل کرده و از رخنههای احتمالی جلوگیری کنند.

این مدل، برخلاف سیستمهای امنیتی سنتی که معمولاً به شبکههای داخلی اطمینان دارند، هرگونه دسترسی به منابع سازمانی را از همان ابتدا مورد ارزیابی قرار میدهد و بر اساس ویژگیهای متعدد همچون هویت کاربر، دستگاه مورد استفاده، موقعیت جغرافیایی و رفتارهای غیرمعمول، تصمیمات امنیتی اتخاذ میکند. این فرآیند باعث میشود که حتی در صورت بروز یک نقض امنیتی، آسیبهای ناشی از آن به حداقل رسیده و هیچگونه دسترسی غیرمجاز به بخشهای دیگر سیستم صورت نگیرد.

با به کارگیری اصول مدل Zero Trust، سازمانها نه تنها به حفظ امنیت خود در برابر تهدیدات پیچیده و روزافزون پرداختهاند، بلکه زیرساختهای دیجیتال خود را به گونهای مقاوم و آیندهنگر توسعه میدهند. این رویکرد نه تنها بهعنوان یک استراتژی امنیتی، بلکه بهعنوان یک فرهنگ سازمانی موثر در کاهش خطرات و ارتقاء اعتماد در فضای دیجیتال شناخته میشود.

بنابراین، برای اینکه کسبوکار شما در برابر تهدیدات آینده ایمن باقی بماند و در دنیای دیجیتال به پیشرفت خود ادامه دهد، ضروری است که همگام با تحولات امنیتی روز، مدل Zero Trust را به عنوان یک اولویت جدی در سیاستهای امنیتی خود پیادهسازی کنید. برای ارزیابی وضعیت تهدیدات و شبیهسازی آسیبپذیریها و همچنین دریافت مشاوره رایگان در زمینه تأمین امنیت محیط دیجیتال خود، با تیم متخصص ما تماس بگیرید و از خدمات جامع ما بهرهمند شوید.

دیگر مطالب

با Windows Server 2025، مایکروسافت به بهبود سیستمعاملهای سرور خود ادامه میدهد تا نیازهای در حال تحول کسبوکارها و متخصصان

در چشمانداز سخت و تهدیدآمیز امنیتی امروزی، بهترین راه برای حفظ امنیت در ویندوز ۱۱ یا ۱۰، اجرای فهرست سفید

مایکروسافت لایسنس(شرکت رایان نت) به عنوان اولین تأمین کننده رسمی لایسنسهای اصلی محصولات مایکروسافت و تنها همکار تجاری رسمی مایکروسافت در ایران (Microsoft Partner)، با سابقه فعالیت بیش از یک دهه در واردات عمده محصولات اورجینال مایکروسافت و همکاری با بیش از 200 هولدینگ و سازمان دولتی، خصوصی و بینالمللی شاخص و مطرح در ایران و همچنین ارائه خدمات به بیش از پنج هزار مشتری حقیقی و حقوقی، با وجود تحریم های آمریکا، به واسطه شخصیت حقوقی مستقل خود در انگلستان Talee Limited، به عنوان Partner & Solution Provider رسمی مایکروسافت مشغول به فعالیت است. با توجه به حجم موجودی شرکت، تمامی محصولات به صورت فوری تحویل داده میشوند و دارای پشتیبانی، گارانتی و همچنین پشتیبانی فنی مایکروسافت هستند. علاوه بر این، لازم به ذکر است که هیچ یک از محصولات ارائه شده از نوع OEM ،Academic یا Charity نیستند و تمامی محصولات با لایسنس Retail و یا Volume License معتبر و قابل استعلام از مایکروسافت ارائه میشوند. مایکروسافت لایسنس به عنوان یک تأمین کننده رسمی، با فعالیت طولانی در ارائه محصولات اصلی مایکروسافت و تجربه ارائه خدمات به بسیاری از سازمانهای خصوصی و دولتی برجسته کشور، افتخار دارد که تمام محصولات نرمافزاری مایکروسافت را بدون واسطه و با شرایط تحویل آنی و با تضمین بهترین قیمت (بر اساس نوع لایسنس و شرایط استفاده) به صورت مستقیم عرضه نماید.

برخی از مزایای نسخههای اورجینال

افزایش کارایی و سرعت رایانه

پشتیبانی مایکروسافت

امکان دریافت به روز رسانی به صورت واقعی

امنیت بیشتر در مقابل بدافزارها و حملات

پایداری بیشتر در مقایسه با نسخه های جعلی

رعایت قوانین و مقررات

امکان استفاده همیشگی از جواز ویندوز

دریافت نرم افزارهای کاربردی از مایکروسافت که نیاز به ویندوز اصل دارند

بدون نیاز به تعویض های مکرر سیستم عامل نسبت به نمونه کپی

توانایی تشخیص و عیب یابی به وسیله بخش عیب یابی سیستم عامل