افزایش امنیت مایکروسافت با تنظیمات کلیدی ضد اسپم

حملات سایبری از طریق ایمیل همواره در حال تحولاند و پیامدهای یک حمله موفق میتواند ویرانگر باشد. از خسارات مالی گرفته تا لطمه به اعتبار، ایمیل همچنان یکی از اصلیترین مسیرهای حمله برای فیشینگ، بدافزار و اسپم است. برای حفاظت از دادههای حساس و اعتبار سازمان، باید تنظیمات قدرتمند فیلترینگ ایمیل و مقابله با اسپم را پیادهسازی کنید. این مقاله راهکارهای مهم و مراحل اجرای آنها را برای افزایش Microsoft Secure Score از طریق سیاستهای ضد اسپم ارائه میدهد.

توصیههای Microsoft Secure Score برای تنظیمات محافظت در برابر اسپم:

فعالسازی اعلانها برای مدیران در سیاستهای ضد اسپم Exchange Online

نگهداری ایمیلهای اسپم در قرنطینه بهمدت ۳۰ روز

تعیین اقدام برای ایمیلهایی که با اطمینان بالا اسپم تشخیص داده میشوند

تعیین اقدام برای ایمیلهای شناساییشده بهعنوان اسپم

تعیین اقدام برای ایمیلهای شناساییشده بهعنوان اسپم حجیم

اطمینان از اینکه هیچ دامنه فرستندهای در سیاستهای ضد اسپم مجاز نیست

ایجاد سیاستهای پاکسازی خودکار فوری (ZAP) برای پیامهای اسپم

تنظیم آستانه سطح شکایت از ایمیلهای حجیم (BCL) روی ۶ یا پایینتر

عدم اضافه کردن IP مجاز در سیاست فیلتر اتصال

از کجا این تنظیمات را پیدا کنیم؟

برای مشاهده و اعمال این توصیهها، کافی است در پورتال Microsoft 365 Defender مسیر زیر را دنبال کنید:

Microsoft Defender → Exposure management → Secure score → Recommended actions

نیازمندیهای لایسنس برای دسترسی به سیاست ضد اسپم

اگر Microsoft Defender for Office 365 Plan 2 را دارید، میتوانید بهطور کامل به سیاستهای ضد اسپم در پورتال Defender دسترسی داشته و آنها را مدیریت کنید.

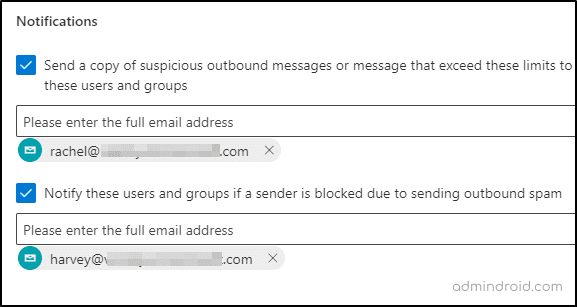

۱. فعالسازی اعلانها برای مدیران در سیاستهای ضد اسپم

یکی از سادهترین راهها برای بهبود امنیت ایمیل، فعال کردن اعلان به مدیران هنگام شناسایی اسپم خروجی است. این تنظیم کمک میکند تا جلوی خروج ایمیلهای مشکوک گرفته شود و دامنه سازمان در لیست سیاه قرار نگیرد.

مراحل فعالسازی:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & collaboration → Policies & rules بروید.

از بخش Threat policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam outbound policy (Default) را باز کنید.

روی Edit protection settings کلیک کنید.

در بخش Notifications، گزینههای زیر را فعال کرده و ایمیل مدیر مربوطه را وارد کنید:

ارسال نسخه پیامهای مشکوک خروجی

اطلاعرسانی در صورت بلاک شدن فرستنده

روی Save کلیک کنید.

🔹 نکته: اگر یک سیاست سفارشی (Custom Policy) وجود دارد، مطمئن شوید که تنظیمات محافظت در برابر اسپم روی سیاست با بالاترین اولویت اعمال شده باشد، نه فقط روی سیاست پیشفرض (Default).

همچنین میتوان از PowerShell برای تنظیم اعلانها در سیاستهای ضد اسپم Exchange Online استفاده کرد.

ابتدا به PowerShell مربوط به Exchange Online متصل شوید و دستور زیر را اجرا کنید:

این تنظیم، هشدارهای لحظهای را برای مدیران فعال میکند تا بتوانند بهصورت پیشدستانه تهدیدها را شناسایی و مدیریت کنند.

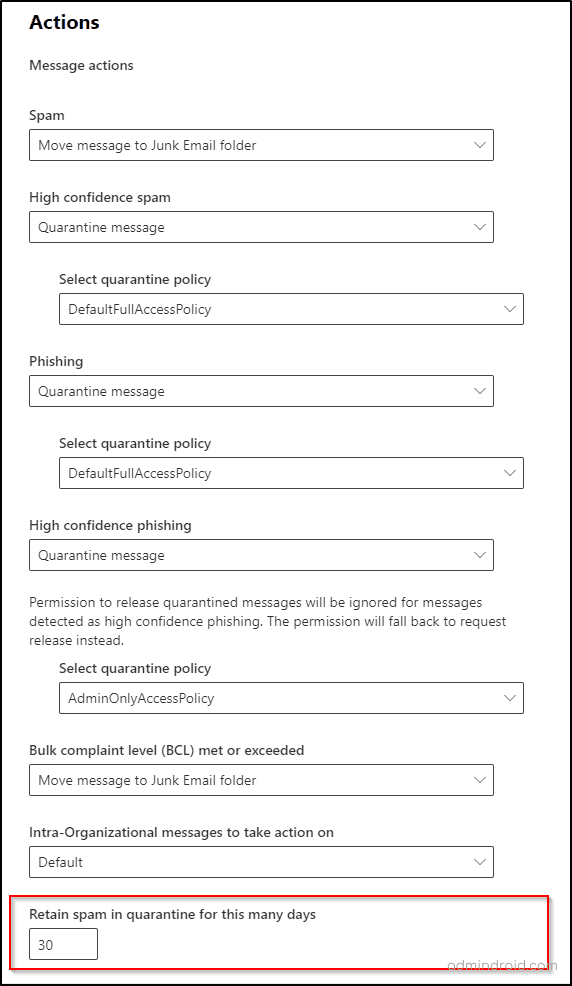

۲. نگهداری اسپمها در قرنطینه بهمدت ۳۰ روز

قرنطینه (Quarantine) یکی از قابلیتهای مهم در امنیت ایمیل است که به مدیران امکان میدهد ایمیلهای مشکوک را برای بررسی نگه دارند. پس از پایان دوره قرنطینه، پیامها بهطور دائم حذف شده و دیگر قابل بازیابی نیستند. نگهداری ایمیلهای اسپم در قرنطینه بهمدت ۳۰ روز زمان کافی برای بررسی و تحلیل آنها فراهم میکند.

تنظیم مدت نگهداری اسپم در قرنطینه روی ۳۰ روز در Microsoft 365:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam inbound policy (پیشفرض یا سفارشی، در صورت وجود) را باز کنید.

به بخش Actions اسکرول کرده و روی Edit actions کلیک کنید.

گزینه Retain spam in quarantine for this many days را روی ۳۰ روز تنظیم کنید.

در پایان، روی Save کلیک کنید.

🔹 نکته:

برای سیاستهای ضد اسپمی که از طریق PowerShell ایجاد میشوند، مدت نگهداری پیشفرض پیامها در قرنطینه ۱۵ روز است.

اما در پورتال Microsoft Defender، مقدار پیشفرض ۳۰ روز در نظر گرفته شده است.

۳. تعیین اقدام برای اسپمهای با اطمینان بالا (High Confidence Spam)

وقتی ایمیلی بهعنوان «بسیار مشکوک» یا High Confidence Spam شناسایی میشود، واکنش سریع اهمیت زیادی دارد. با مسدود کردن این ایمیلها پیش از رسیدن به صندوق ورودی کاربران، احتمال حملات فیشینگ یا بدافزار را بهطور چشمگیری کاهش میدهید.

تعریف یک اقدام مشخص برای مدیریت این نوع اسپمها، بخشی کلیدی از استراتژی فیلترینگ ایمیل سازمان شماست و نقش مؤثری در محافظت از کاربران در برابر محتوای مخرب یا ناخواسته ایفا میکند.

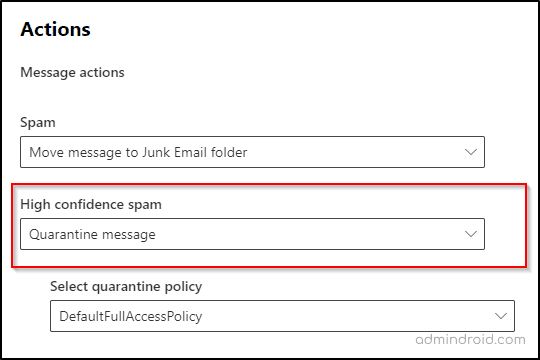

تنظیم اقدام برای اسپمهای با اطمینان بالا:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam inbound policy (پیشفرض یا سفارشی) را باز کنید.

به بخش Actions اسکرول کنید و روی Edit actions کلیک کنید.

مطمئن شوید گزینه High confidence spam message action روی Quarantine message (قرنطینه پیام) تنظیم شده باشد.

روی Save کلیک کنید.

۴. تعیین اقدام برای شناسایی اسپم

زمانی که پیامهای اسپم بهطور خودکار به پوشه هرزنامه (Junk) یا قرنطینه منتقل میشوند، کاربران میتوانند صندوق ورودی تمیزتری داشته باشند. این لایه امنیتی اضافی کمک میکند تا از تلاشهای فیشینگ احتمالی جلوگیری شود که ممکن است اطلاعات حساس کاربران را به خطر بیندازد.

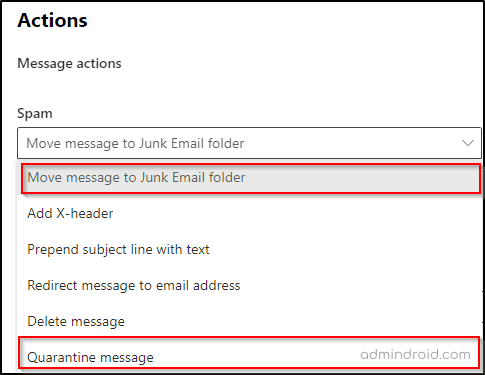

نحوه تنظیم اقدامات برای شناسایی اسپم:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam inbound policy (پیشفرض یا سفارشی) را باز کنید.

به بخش Actions اسکرول کرده و روی Edit actions کلیک کنید.

حالا گزینه Spam message action را روی Move message to Junk Email Folder یا Quarantine message تنظیم کنید.

روی Save کلیک کنید.

با انتخاب انتقال یا قرنطینه پیامهای اسپم بهجای حذف مستقیم آنها، سازمانها ریسک از دست دادن پیامهای مهم را کاهش میدهند.

۵. تعیین اقدام برای شناسایی اسپم انبوه (Bulk Spam)

تصور کنید سازمانی بهطور مداوم ایمیلهای تبلیغاتی از منابع مختلف دریافت میکند، که باعث شلوغی صندوق ورودی میشود. با پیکربندی مناسب برای مدیریت اسپمهای انبوه، مدیران IT میتوانند مطمئن شوند این ایمیلهای ناخواسته بهطور خودکار به پوشه هرزنامه منتقل میشوند. این کار باعث میشود کارکنان تمرکز بیشتری روی پیامهای مهم داشته باشند و بهرهوری کلی افزایش یابد.

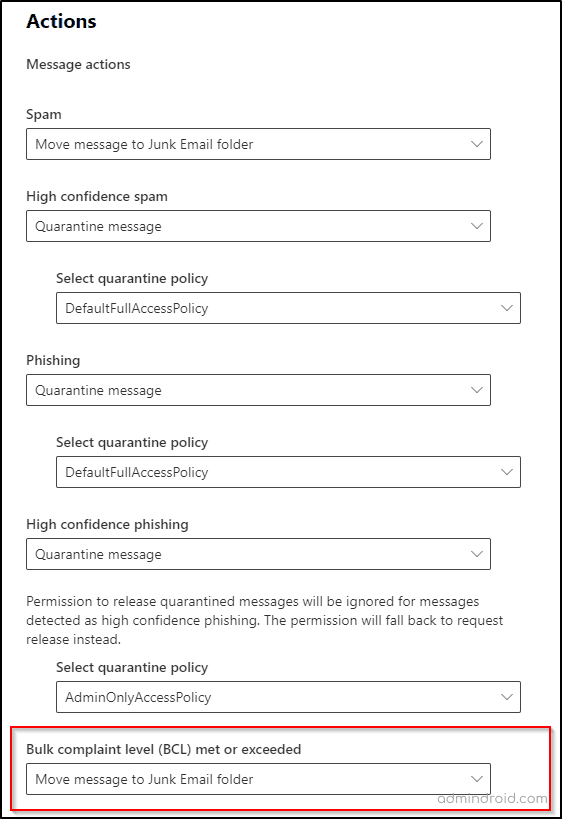

نحوه تنظیم اقدام برای شناسایی اسپم انبوه:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam inbound policy (پیشفرض یا سفارشی) را باز کنید.

به بخش Actions اسکرول کرده و روی Edit actions کلیک کنید.

بررسی کنید گزینه Bulk complaint level (BCL) met or exceeded روی Move message to Junk Email folder تنظیم شده باشد.

روی Save کلیک کنید.

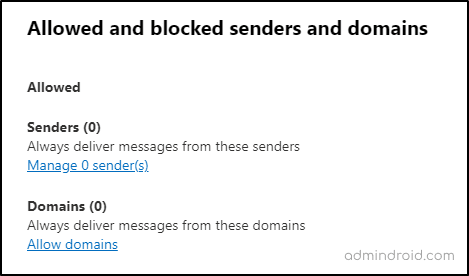

۶. اطمینان از اینکه هیچ دامنهای در سیاستهای ضد اسپم مجاز نشده باشد

یکی از اشتباهات رایج در سازمانها، مجاز کردن دامنههای خاص در سیاستهای ضد اسپم است. بهتر است هیچ دامنهای از قوانین فیلترینگ اسپم معاف نباشد. این کار باعث میشود احتمال عبور ایمیلهای مخرب از فیلترها به حداقل برسد، و از اطلاعات حساس و وقوع نقض دادهها جلوگیری شود.

حذف همه دامنهها و فرستندههای مجاز در سیاستهای ضد اسپم ورودی:

وارد پورتال Microsoft 365 Defender شوید.

به مسیر Email & Collaboration → Policies & Rules → Threat Policies → Anti-spam بروید.

سیاست Anti-spam inbound policy موردنظر خود را پیدا کرده و باز کنید.

در بخش Allowed domains and senders، روی Edit کلیک کنید و تمام فرستندهها و دامنههای لیستشده را حذف کنید.

روی Save کلیک کنید تا تغییرات اعمال شوند.

با اجرای این سیاست، از دادن «عبور رایگان» به مهاجمان احتمالی برای ورود به صندوق ورودی کاربران خود جلوگیری میکنید.

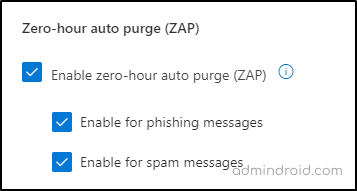

۷. ایجاد سیاستهای پاکسازی خودکار فوری (Zero-Hour Auto Purge) برای پیامهای اسپم

ویژگی ZAP (پاکسازی خودکار فوری) در Exchange Online این امکان را به سازمانها میدهد که پیامهای اسپمی را که پس از تحویل به صندوق ورودی شناسایی شدهاند، بهصورت خودکار حذف کنند. این اقدام پیشگیرانه میتواند از کلیک کاربران روی لینکهای مخرب جلوگیری کند، حتی اگر اسپم از فیلتر اولیه عبور کرده باشد.

چگونه ZAP را برای پیامهای اسپم فعال کنیم؟

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست Anti-spam inbound policy (پیشفرض یا سفارشی) را باز کنید.

به بخش Actions اسکرول کرده و روی Edit actions کلیک کنید.

بررسی کنید که هر دو گزینه Enable zero-hour auto purge (ZAP) و Enable for spam messages فعال (چکمارکخورده) باشند.

روی Save کلیک کنید.

این پیکربندی باعث میشود ایمیلهای مخرب بهصورت خودکار حذف شوند و زمان قرارگیری کاربران در معرض تهدید کاهش یابد.

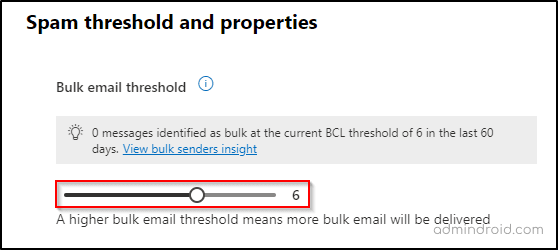

۸. تعیین آستانه سطح شکایت از ایمیلهای انبوه (BCL) روی عدد ۶ یا کمتر

تنظیم آستانه سطح شکایت از ایمیلهای انبوه (Bulk Complaint Level یا BCL) روی عدد ۶ یا کمتر، برای داشتن یک سیستم ایمیل ایمن اهمیت دارد. این کار به فیلترهای ایمیل کمک میکند تا ایمیلهای انبوه بیخطر را از اسپمهای خطرناک بهتر تشخیص دهند.

نحوه تنظیم BCL روی ۶ یا کمتر:

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & rules → Threat Policies بروید.

در بخش Policies، گزینه Anti-spam را انتخاب کنید.

سیاست ضد اسپم ورودی (پیشفرض یا سفارشی) مورد نظر را باز کنید.

به بخش Bulk email threshold & spam properties بروید و روی Edit spam threshold and properties کلیک کنید.

مقدار Bulk email threshold را روی ۶ یا کمتر تنظیم کنید.

روی Save کلیک کنید.

با ایجاد این تغییر، دفاع ایمیل سازمانتان تقویت میشود و یک محیط ارتباطی قابلاعتمادتر برای کاربران ایجاد میگردد.

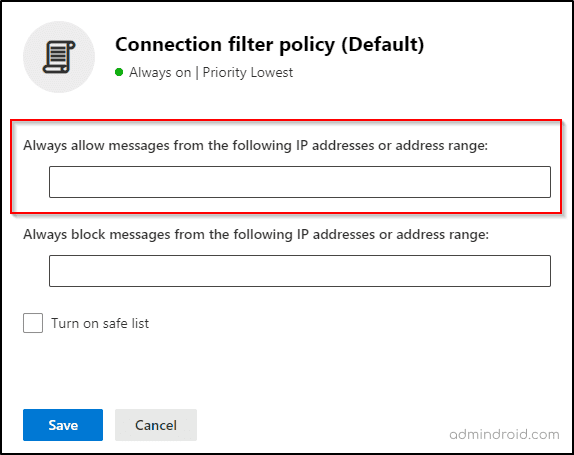

۹. از افزودن آدرسهای IP مجاز در سیاست Connection Filter خودداری کنید

افزودن IP به Connection Filter باعث میشود بررسیهای امنیتی مهمی مانند SPF، DKIM و DMARC دور زده شوند، که این موضوع دفاع ایمیلی شما را تضعیف میکند. با خودداری از این کار، اطمینان حاصل میشود که تمام پیامها بهدرستی احراز هویت میشوند و ریسکهایی مانند فیشینگ و بدافزار کاهش مییابد.

چگونه آدرسهای IP مجاز را از Connection Filter Policy حذف کنیم؟

وارد پورتال Microsoft Defender شوید.

به مسیر Email & Collaboration → Policies & Rules بروید.

در بخش Threat policies، گزینه Anti-spam را انتخاب کنید.

روی Connection filter policy (Default) کلیک کنید.

گزینه Edit connection filter policy را بزنید.

در قسمت Always allow messages from the following IP addresses or address range، همه آدرسهای IP مجاز را حذف کنید.

روی Save کلیک کنید تا تغییرات اعمال شوند.

برای حذف آدرسهای IP در سیاست Connection Filter با استفاده از PowerShell، دستور زیر را اجرا کنید:

Set-HostedConnectionFilterPolicy -Identity Default -IPAllowList @{Remove="192.168.2.10","192.169.3.0/24"}

این فرمان آدرسهای IP مشخصشده و بازههای آنها را از فهرست مجاز IP (IP Allow List) حذف میکند، بدون اینکه سایر ورودیها حذف شوند.

حذف آدرسهای IP مجاز از سیاست Connection Filter باعث میشود تمام ایمیلهای ورودی تحت بررسیهای امنیتی مهم قرار بگیرند و در نتیجه، فرآیند فیلتر کردن ایمیلهای سازمان تقویت شود.

با پذیرفتن این تنظیمات پیشنهادی برای محافظت در برابر اسپم، سازمان شما میتواند بهطور مؤثری در برابر تهدیدات جدید ایمیلی مقاومت کرده و بهطور چشمگیری سطح امنیت کلی خود را افزایش دهد.

دیگر مطالب

مدلهای زبان بزرگ (LLM) نوع اصلی هوش مصنوعیهای پردازش متن هستند و اکنون تقریباً همهجا حضور دارند. چتجیپیتی (ChatGPT) شناختهشدهترین

با وجود فراوانی اپلیکیشنهای کنترل والدین، پیدا کردن گزینهای مناسب برای خانواده میتواند دشوار باشد. با تکیه بر پیشینهام در

مایکروسافت لایسنس(شرکت رایان نت) به عنوان اولین تأمین کننده رسمی لایسنسهای اصلی محصولات مایکروسافت و تنها همکار تجاری رسمی مایکروسافت در ایران (Microsoft Partner)، با سابقه فعالیت بیش از یک دهه در واردات عمده محصولات اورجینال مایکروسافت و همکاری با بیش از 200 هولدینگ و سازمان دولتی، خصوصی و بینالمللی شاخص و مطرح در ایران و همچنین ارائه خدمات به بیش از پنج هزار مشتری حقیقی و حقوقی، با وجود تحریم های آمریکا، به واسطه شخصیت حقوقی مستقل خود در انگلستان Talee Limited، به عنوان Partner & Solution Provider رسمی مایکروسافت مشغول به فعالیت است. با توجه به حجم موجودی شرکت، تمامی محصولات به صورت فوری تحویل داده میشوند و دارای پشتیبانی، گارانتی و همچنین پشتیبانی فنی مایکروسافت هستند. علاوه بر این، لازم به ذکر است که هیچ یک از محصولات ارائه شده از نوع OEM ،Academic یا Charity نیستند و تمامی محصولات با لایسنس Retail و یا Volume License معتبر و قابل استعلام از مایکروسافت ارائه میشوند. مایکروسافت لایسنس به عنوان یک تأمین کننده رسمی، با فعالیت طولانی در ارائه محصولات اصلی مایکروسافت و تجربه ارائه خدمات به بسیاری از سازمانهای خصوصی و دولتی برجسته کشور، افتخار دارد که تمام محصولات نرمافزاری مایکروسافت را بدون واسطه و با شرایط تحویل آنی و با تضمین بهترین قیمت (بر اساس نوع لایسنس و شرایط استفاده) به صورت مستقیم عرضه نماید.

برخی از مزایای نسخههای اورجینال

افزایش کارایی و سرعت رایانه

پشتیبانی مایکروسافت

امکان دریافت به روز رسانی به صورت واقعی

امنیت بیشتر در مقابل بدافزارها و حملات

پایداری بیشتر در مقایسه با نسخه های جعلی

رعایت قوانین و مقررات

امکان استفاده همیشگی از جواز ویندوز

دریافت نرم افزارهای کاربردی از مایکروسافت که نیاز به ویندوز اصل دارند

بدون نیاز به تعویض های مکرر سیستم عامل نسبت به نمونه کپی

توانایی تشخیص و عیب یابی به وسیله بخش عیب یابی سیستم عامل