DLP یا IRM کدامیک را باید برای محافظت از دادههای حساس خود انتخاب کنم؟ چرا DSPM با راهحلهای DLP و IRM مکمل است؟

هر سازمانی اطلاعات حساسی را ایجاد و مدیریت میکند که به طور بیشتر یا کمتر در مکانهای مختلف ذخیره میشود: کامپیوترهای کاربران، مدیران اسناد، فضای ذخیرهسازی ابری، سرورهای فایل و غیره.

از یک طرف، سازمانها باید تهدیدات داخلی را پیشگیری کنند: اطلاعاتی که توسط کارکنان هنگام ترک سازمان استخراج میشود، از دست دادن اطلاعات از طریق تأمینکنندگان یا زنجیره تأمین و غیره. بسیاری از سازمانها باور دارند که این مشکل فقط گریبانگیر نهادهای دولتی بزرگ و سایر ارگانهایی است که اطلاعات بسیار حساس مدیریت میکنند، اما این نوع نشتها از آنچه که بیشتر شرکتها تصور میکنند، مشکل بزرگتری است و یکی از انواع نشتهایی است که هزینههای زیادی را برای سازمانها به همراه دارد، طبق گزارشهای موسسه پونمون.

علاوه بر این، سازمانها تابع مقررات حفاظت از دادهها مانند GDPR اتحادیه اروپا، PCI در بخش مالی و غیره هستند. رخ دادن نشت داده یا نقض یکی از این مقررات میتواند هزینههای زیادی برای سازمان به همراه داشته باشد، همانطور که از نمونههای اخیر شرکتهای British Airways (£183M) و Marriott (£99M) که شامل از دست دادن یا سرقت دادههای میلیونها کاربر میشود، مشهود است.

در برابر این مشکل، بسیاری از مدیران امنیت اطلاعات (CISO) یا مدیران فناوری اطلاعات (CIO) باید تصمیم بگیرند که از کدام فناوریها برای جلوگیری یا کاهش نشت احتمالی دادههای حساس استفاده کنند.

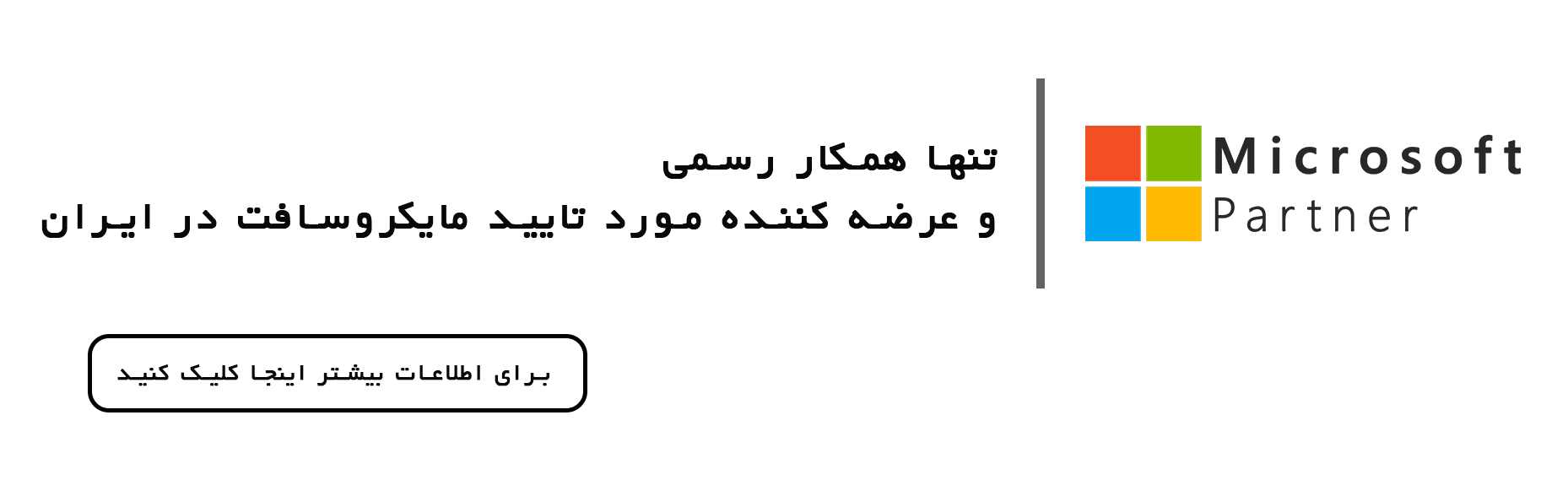

دو فناوری که معمولاً در نظر گرفته میشوند، DLP (پیشگیری از نشت دادهها بر اساس زمینه) و IRM (مدیریت حقوق اطلاعات) هستند.

این مقاله توضیح میدهد که چگونه هر دو فناوری میتوانند به جلوگیری از نشت دادهها کمک کنند، تفاوتهای آنها چیست و چگونه میتوانند مکمل یکدیگر باشند.

اگرچه این فناوری بسیار قدرتمند است، اما باید چالشهای قابل توجهی را در حفاظت از دادههای حساس پشت سر بگذارد:

چگونه میتواند به طور مؤثر تعیین کند که چه چیزی میتواند خارج شود و چه چیزی نمیتواند؟

آیا میتوان به طور مؤثر تمام نقاط خروجی دادههای شرکت را بست یا کنترل کرد؟

آیا میتوانم همه انواع دستگاههای شرکت از جمله تلفنهای همراه، ابر و غیره را کنترل کنم؟

و اگر چیزی از شبکه خارج شود و از کنترل این "پلیس" فرار کند، آیا میتوانم دسترسی را محدود کنم؟

راهحلهای سنتی DLP تنها میتوانند آنچه که در تلاش برای خروج است را بررسی کنند و تصمیم بگیرند که آیا باید خارج شود یا خیر. این یک فرایند دودویی است. اما وضعیتهای روزمره "دودویی" نیستند. برای یک حرفهای IT بسیار دشوار است که سیاستهایی تعریف کند که نیازمندیهای خروج داده از سازمان را به طور مؤثر و بدون ایجاد تعداد زیادی "اشتباهات مثبت" توصیف کند. اگر دادهها یا اطلاعات طبقهبندی نشده باشند، پاسخ دادن به آنها به طور مؤثر دشوار است. به همین دلیل، در بسیاری از موارد ابتدا لازم است دادهها طبقهبندی یا فهرستبندی شوند و به DLP نشان داده شود که کدام مخازن باید اسکن شوند و چه چیزی محرمانه است و چه چیزی نیست.

این امر از بخش IT میطلبد که تلاش قابل توجهی در زمان پیکربندی، طبقهبندی و مدیریت سیاستهای DLP انجام دهد تا آنها را به اندازه کافی دقیق کند و کمترین تعداد اشتباهات مثبت را ایجاد کند. با این حال، باید در نظر داشته باشید که برای بخش IT دشوار است که تعیین کند چه چیزی محرمانه است و چه چیزی نیست. کاربران که روزانه با این دادهها کار میکنند، کسانی هستند که واقعاً میدانند چه چیزی مهم است و باید محافظت شود و چه چیزی نباید.

چالش دیگر این است که با اسناد پس از توزیع آنها چه میشود. هنگامی که دادهها از سازمان خارج میشوند، هیچ چیزی مانع از آن نمیشود که دریافتکنندگان آنها را به کاربران غیرمجاز ارسال کنند، روی USB ذخیره کنند و غیره. این امر همچنین برای دستگاههای موبایل صدق میکند، جایی که رویکرد حفاظت معمولاً "همه یا هیچ" است. شرکتها معمولاً کنترل دادهها را در دستگاههای موبایل به برنامههای MDM واگذار میکنند تا از باز شدن دادههای خاص خارج از برنامههای شرکتی یا کنترلشده جلوگیری کنند.

با نیاز به مدیریت دقیق سیاستها و طبقهبندی، شرکتها معمولاً با یک مرحله "نظارت" شروع میکنند تا نوع دادههایی که از شبکه خارج میشوند را شناسایی کنند، سپس به مرحله "مسدودسازی" میروند. اگر سیاست دقیق باشد، کنترل دادههای خروجی مؤثر خواهد بود و فرایندهای مسدودسازی اشتباهات مثبت ایجاد نخواهند کرد. در غیر این صورت، سر و صدای ایجاد شده در سازمان به دلیل مسدود کردن دادههایی که باید قابل دسترسی باشند یا باید ارسال شوند، ممکن است قابل توجه باشد.

به طور خلاصه، ابزارهای DLP بسیار قدرتمند هستند و میتوانند دادههای حساس را از شبکه طبقهبندی، نظارت و مسدود کنند، اما تلاشی که برای پیادهسازی، اصلاح و جلوگیری از اشتباهات مثبت لازم است نباید نادیده گرفته شود. در نهایت، اگرچه آنها "محیط" شبکه را محافظت میکنند، دادهها ممکن است در هر مکانی منتقل شوند.

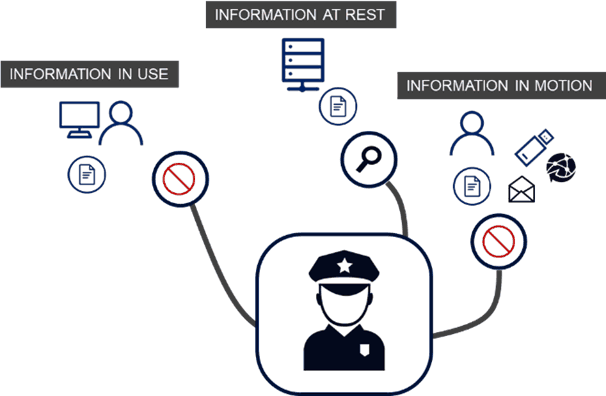

IRM چیست؟ – مدیریت حقوق اطلاعات

این فناوری، در چارچوب امنیت مبتنی بر داده (Data-Centric Security)، امکان اعمال یک نوع حفاظت بر روی فایلها را فراهم میکند که همراه فایلها در هر جایی که میروند باقی میماند. این فناوری همچنین به عنوان E-DRM (مدیریت حقوق دیجیتال سازمانی) یا EIP&C (حفاظت و کنترل اطلاعات سازمانی) شناخته میشود. این امکان را میدهد که مشاهده کنید چه کسی به فایلها دسترسی پیدا میکند، چه زمانی این کار را انجام میدهد و آیا کسی سعی میکند بدون اجازه به آنها دسترسی پیدا کند، چه فایلها در داخل سازمان باشند و چه خارج از آن. همچنین میتوان مجوزها را روی اسناد محدود کرد (فقط مشاهده، ویرایش، چاپ، کپی و چسباندن و غیره). اگر نمیخواهید افراد خاصی به فایلها دسترسی داشته باشند، میتوانید دسترسی به فایلها را به طور آنی لغو کنید.

وقتی یک سند را به کسی ارسال میکنید، ممکن است در عرض ۳ دقیقه چاپ شود، به ۵ نفر دیگر ارسال شود که آنها نیز به ۱۰ نفر دیگر ارسال کرده و تغییراتی در آن ایجاد کنند. ما فقط در زمان ایجاد سند مالک آن هستیم، اما پس از به اشتراکگذاری آن، سند دیگر مالک ندارد و گیرنده میتواند هر کاری که میخواهد با آن انجام دهد. این یکی از مشکلاتی است که این فناوری سعی دارد حل کند: اطمینان از این که یک کاربر همچنان مالک دادهها باقی بماند، صرفنظر از اینکه با چه کسی به اشتراک گذاشته شدهاند.

با در نظر گرفتن اینکه تعیین مرز شبکه شرکتی چقدر دشوار است، رویکرد IRM این است که لایهای از حفاظت را به دادهها اعمال کند که حتی زمانی که دادهها دیگر در شبکه نیستند، همچنان قابل کنترل باشند، چه در ابر، روی دستگاههای موبایل و غیره.

اگر دادهها به فردی برسد که نباید به آن دسترسی داشته باشد، میتوانید دسترسی را بهطور از راه دور لغو کنید. شما میتوانید تاریخ انقضا برای اسناد تعیین کنید. همچنین میتوانید به کاربران مجوزهای بیشتر یا کمتری در زمان واقعی بدهید (بهعنوان مثال، اجازه ویرایش بدهید زمانی که پیش از این فقط اجازه مشاهده داشتند، یا مجوز را فقط برای مشاهده محدود کنید اگر نمیخواهید آنها ویرایش یا چاپ کنند).

یکی از مزایای این نوع راهحلها، سهولت در پیادهسازی است که به شما این امکان را میدهد از روز اول بهطور مؤثر از آن استفاده کنید و دادههای حساس که شرکت بهطور داخلی یا با طرفهای ثالث مدیریت میکند را رمزگذاری و کنترل کنید.

یکی از چالشهای اصلی این فناوری این است که استفاده از آن برای کاربران آسان باشد تا بتوانند دادههای محافظتشده را تقریباً به همان شیوهای که دادههای بدون محافظت را مدیریت میکنند، اداره کنند. همچنین، سازگاری آن با برنامههایی که کاربران به طور منظم از آنها استفاده میکنند، مانند Office، Adobe، AutoCAD یا سازگاری با مخازن اطلاعاتی که سازمانها معمولاً استفاده میکنند: File Servers، SharePoint، برنامههای ابری Office 365، G-Suite، Box و غیره.

چالش دیگر راهحلهای IRM، حفاظت خودکار است. یعنی حفاظت از دادهها صرف نظر از تصمیم کاربر برای انجام این کار. در این حالت، حفاظت خودکار پوشهها در سرورهای فایل یا مدیران اسناد بهویژه مفید است.

همچنین در این زمینه، یکپارچهسازی با ابزار DLP میتواند بسیار مفید باشد و ترکیب کاملی ارائه دهد.

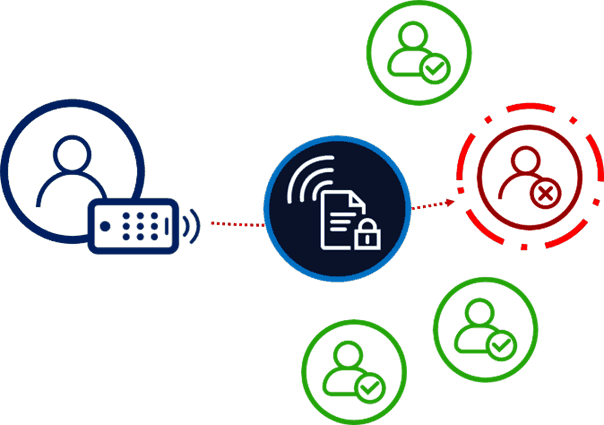

چگونه DLP و IRM میتوانند یکدیگر را تکمیل کنند؟

همانطور که گفته شد، مدیر سیستم میتواند قوانینی برای شناسایی اطلاعات حساس با استفاده از ابزار DLP تعیین کند. پس از شناسایی، در حالت ذخیرهسازی، انتقال یا استفاده، مدیر میتواند اقدامی اصلاحی مانند ایجاد گزارش، مسدود کردن دسترسی، حذف فایل و غیره را اعمال کند.

از طریق یکپارچهسازی با IRM، DLP میتواند حفاظت خودکار فایل را به عنوان یک اقدام اصلاحی با استفاده از سیاست حفاظتی IRM اعمال کند. به عنوان مثال، اگر یک نقطه پایانی یا یک پوشه شبکه اسکن شود و هرگونه داده کارت اعتباری، اطلاعات شخصی و غیره در اسناد شناسایی شود، DLP میتواند اطمینان حاصل کند که آنها به طور خودکار با یک سیاست "استفاده داخلی" محافظت میشوند تا فقط افراد در دامنه یا بخشهای خاص بتوانند به آن دسترسی داشته باشند.

یکپارچهسازی چه مزایایی ارائه میدهد؟

در زیر برخی از مزایای این یکپارچهسازی آمده است:

اسناد حساس میتوانند خودشان را بدون نیاز به اقدام کاربر محافظت کنند.

این اسناد چه در داخل و چه در خارج از شبکه شرکتی محافظت خواهند شد.

شما میتوانید دسترسی به آنها را صرفنظر از اینکه کجا هستند، نظارت کنید.

شما میتوانید دسترسی به دادههای حساس را حتی اگر خارج از سازمان باشند، لغو کنید.

مزایای مکمل یکپارچهسازی DSPM با DLP و مدیریت ریسک داخلی

دید و کنترل بهبود یافته دادهها

ابزار DSPM دید جامعتری به محل ذخیره و طبقهبندی دادههای حساس فراهم میکند. زمانی که با سیستمهای DLP یکپارچه شود، سازمانها میتوانند سیاستهای حفاظت از داده دقیقتر و مؤثرتری را اعمال کنند، زیرا ابزارهای DLP میتوانند از کشف دقیق دادهها، موجودی و طبقهبندیهای ارائهشده توسط DSPM بهرهبرداری کنند. این یکپارچگی اطمینان حاصل میکند که اقدامات جلوگیری از دست دادن داده بهطور دقیق هدفگذاری شده و خطر نقضهای خارجی و تهدیدات داخلی کاهش یابد.

مدیریت هموار تطابق و ریسک

راهحلهای DSPM و DLP برای اطمینان از تطابق با مقررات حفاظت از دادهها مانند GDPR، HIPAA و CCPA بسیار حیاتی هستند. نقش DSPM در طبقهبندی دادهها و ارزیابی ریسک، قابلیتهای اجرایی DLP را تکمیل میکند و چارچوب محکمی برای تطابق مقررات ایجاد میکند. هنگامی که استراتژیهای مدیریت ریسک داخلی نیز به این مجموعه افزوده میشود، سازمانها توانایی نظارت و کنترل اقدامات داخلی که ممکن است منجر به نقض مقررات شوند را کسب میکنند و در نتیجه وضعیت تطابق سازمان تقویت میشود.

شناسایی و کاهش تهدیدات بهصورت پیشگیرانه

یکپارچهسازی DSPM با DLP و مدیریت ریسک داخلی یک رویکرد پیشگیرانهتر برای شناسایی و کاهش تهدیدات داخلی فراهم میکند. قابلیتهای ارزیابی ریسک DSPM میتوانند آسیبپذیریها و پیکربندیهای اشتباهی را شناسایی کنند که ممکن است توسط افراد داخلی یا حملات خارجی سوءاستفاده شوند. سپس DLP میتواند سیاستهای خاصی را برای کاهش این ریسکها اعمال کند، در حالی که راهحلهای مدیریت ریسک داخلی به نظارت بر رفتار مشکوک میپردازند و سیستم هشدار اولیه برای تهدیدات احتمالی را فراهم میآورند.

فرهنگ امنیتی جامع

طبق مقالهای در وال استریت ژورنال "بسیاری از مدیران صنعت محصولات مصرفی ممکن است از نظرات مصرفکنندگان در مورد اهمیت امنیت دادهها و حریم خصوصی بیخبر باشند." بنابراین، ترکیب DSPM، DLP و مدیریت ریسک داخلی فرهنگ آگاهی و مسئولیت امنیتی را در سراسر سازمان تقویت میکند. راهحلهای DSPM ذینفعان را درباره اهمیت امنیت دادهها و تطابق آموزشی میدهند، DLP کنترلهای لازم برای حفاظت از دادهها (از نقطه پایانی تا زیرساختهای ابری) را اعمال میکند، و راهحلهای مدیریت ریسک داخلی اطمینان حاصل میکنند که کارکنان از ریسکها و نقشهای خود در جلوگیری از از دست دادن دادهها آگاه هستند. این رویکرد جامع نه تنها امنیت دادهها را افزایش میدهد بلکه فرهنگ امنیتی قویتری را ایجاد میکند و احتمال نقض دادهها بهطور تصادفی یا عمدی را کاهش میدهد.

بهینهسازی تخصیص منابع

یکپارچهسازی ابزارهای DSPM با DLP و مدیریت ریسک داخلی به سازمانها این امکان را میدهد تا تخصیص منابع خود را با تمرکز بر تلاشهایی که بیشتر به آن نیاز دارند، بهینه کنند. با شناسایی دادههای حساستر و مناطق با ریسک بالا، سازمانها میتوانند اولویتبندیهای امنیتی خود را انجام داده، عملیات امنیتی را سادهسازی کنند و بازده بهتری از سرمایهگذاریهای امنیتی خود کسب کنند.

نقش DLP در Microsoft Purview

DLP (Data Loss Prevention) یکی از ابزارهای پلتفرم Microsoft Purview است که برای محافظت از اطلاعات حساس طراحی شده. این ابزار به شما امکان میدهد تا فعالیتهای کاربران روی دادههای حساس در حال استفاده، در حال انتقال یا ذخیرهشده را کنترل کرده و اقدامات محافظتی انجام دهید.

عملکرد DLP

سیاستهای DLP میتوانند:

هشدارهای pop-up به کاربر نشان دهند.

ارسال یا کپی داده را مسدود کنند.

اجازهی override همراه با ثبت دلیل بدهند.

اطلاعات را قرنطینه کنند.

نمایش دادههای حساس را در چتهای Teams پنهان کنند.

همه فعالیتهای تحت نظارت DLP در لاگهای Microsoft 365 ثبت میشوند.

چرخهی اجرای DLP

1. برنامهریزی (Plan): بررسی فرآیندهای تجاری و فرهنگ سازمانی. ممکن است نیاز به تغییر رویهها باشد.

۲. آمادهسازی (Prepare): پیکربندی سیاستها برای منابع مختلف مثل Exchange، SharePoint، OneDrive، Teams، فایلهای محلی، و دستگاههای Windows/macOS.

۳. استقرار (Deploy):

طراحی سیاستها با توجه به اهداف کنترلی.

اجرای اولیه در حالت شبیهسازی (simulation mode) برای بررسی تأثیر.

تنظیم و بهینهسازی سیاستها.

فعالسازی نهایی و پایش مداوم.

پیکربندی سیاستهای DLP

برای تعریف یک سیاست، باید مشخص کنید:

چه چیزی را میخواهید نظارت کنید (مثلاً اطلاعات مالی، سلامت، حریم خصوصی).

کجا نظارت انجام شود (ایمیل، فایلها، چتها، دستگاهها).

چه شرایطی باعث اعمال سیاست شود (مثلاً ارسال اطلاعات حساس به خارج سازمان).

چه اقدامی انجام شود (مسدودسازی، هشدار، قرنطینه و...).

گزارشها و هشدارها

گزارشها از طریق Microsoft Purview و Microsoft Defender در دسترساند.

در صورت بروز فعالیت مشکوک یا نقض سیاستها، هشدارهایی در داشبورد DLP ظاهر میشود.

امکان بررسی جزئیات، دستهبندی هشدارها و رسیدگی به رویدادها وجود دارد.

راهحلهای مدیریت وضعیت امنیت داده (DSPM) بر شناسایی، طبقهبندی و تأمین امنیت دادهها در محیط دیجیتال یک سازمان تمرکز دارند. این راهحلها ریسک را ارزیابی کرده و کنترلهایی برای مدیریت وضعیت امنیت دادهها پیادهسازی میکنند و دید و حکمرانی بر دادهها را در منظرههای مختلف داده فراهم میآورند.

جلوگیری از دست دادن داده (DLP) هدف دارد تا از دسترسی غیرمجاز و انتقال اطلاعات حساس جلوگیری کند. این راهحل سیاستهای مدیریت داده را بهطور مؤثر اجرا میکند تا نقضهای سیاستی را مسدود یا هشدار دهد و دادهها را در حالت استفاده، در حرکت و در استراحت نظارت میکند.

مدیریت ریسک داخلی (IRM) تهدیداتی که افراد داخلی—خواه بهطور عمدی یا بیملاحظه—برای امنیت دادهها ایجاد میکنند را مورد بررسی قرار میدهد. این فرآیند شامل شناسایی رفتارهای پرخطر، آموزش کارکنان و پیادهسازی کنترلها برای کاهش ریسک استخراج یا از دست دادن دادهها از درون سازمان است.

نتیجهگیری: یکپارچهسازی DSPM با DLP و مدیریت ریسک داخلی: رویکردی مکمل برای امنیت دادهها

در نتیجه، محصولات DSPM زمانی که با راهحلهای DLP و مدیریت ریسک داخلی یکپارچه شوند، رویکردی جامع و دقیق برای امنیت دادهها فراهم میکنند. این یکپارچهسازی دید را بهبود میبخشد، تطابق را تقویت میکند، شناسایی تهدیدات پیشگیرانه را تسهیل میکند، فرهنگ امنیتی جامع را ترویج میکند و تخصیص منابع را بهینه میکند. با گسترش و تکامل مناظر دادهها، بهرهبرداری از نقاط قوت مکمل DSPM، DLP و مدیریت ریسک داخلی برای سازمانهایی که در تلاشند داراییهای ارزشمند خود را در دنیای دیجیتال پیچیده و پر تهدید محافظت کنند، بسیار حیاتی خواهد بود.

دیگر مطالب

با Windows Server 2025، مایکروسافت به بهبود سیستمعاملهای سرور خود ادامه میدهد تا نیازهای در حال تحول کسبوکارها و متخصصان

در چشمانداز سخت و تهدیدآمیز امنیتی امروزی، بهترین راه برای حفظ امنیت در ویندوز ۱۱ یا ۱۰، اجرای فهرست سفید

مایکروسافت لایسنس(شرکت رایان نت) به عنوان اولین تأمین کننده رسمی لایسنسهای اصلی محصولات مایکروسافت و تنها همکار تجاری رسمی مایکروسافت در ایران (Microsoft Partner)، با سابقه فعالیت بیش از یک دهه در واردات عمده محصولات اورجینال مایکروسافت و همکاری با بیش از 200 هولدینگ و سازمان دولتی، خصوصی و بینالمللی شاخص و مطرح در ایران و همچنین ارائه خدمات به بیش از پنج هزار مشتری حقیقی و حقوقی، با وجود تحریم های آمریکا، به واسطه شخصیت حقوقی مستقل خود در انگلستان Talee Limited، به عنوان Partner & Solution Provider رسمی مایکروسافت مشغول به فعالیت است. با توجه به حجم موجودی شرکت، تمامی محصولات به صورت فوری تحویل داده میشوند و دارای پشتیبانی، گارانتی و همچنین پشتیبانی فنی مایکروسافت هستند. علاوه بر این، لازم به ذکر است که هیچ یک از محصولات ارائه شده از نوع OEM ،Academic یا Charity نیستند و تمامی محصولات با لایسنس Retail و یا Volume License معتبر و قابل استعلام از مایکروسافت ارائه میشوند. مایکروسافت لایسنس به عنوان یک تأمین کننده رسمی، با فعالیت طولانی در ارائه محصولات اصلی مایکروسافت و تجربه ارائه خدمات به بسیاری از سازمانهای خصوصی و دولتی برجسته کشور، افتخار دارد که تمام محصولات نرمافزاری مایکروسافت را بدون واسطه و با شرایط تحویل آنی و با تضمین بهترین قیمت (بر اساس نوع لایسنس و شرایط استفاده) به صورت مستقیم عرضه نماید.

برخی از مزایای نسخههای اورجینال

افزایش کارایی و سرعت رایانه

پشتیبانی مایکروسافت

امکان دریافت به روز رسانی به صورت واقعی

امنیت بیشتر در مقابل بدافزارها و حملات

پایداری بیشتر در مقایسه با نسخه های جعلی

رعایت قوانین و مقررات

امکان استفاده همیشگی از جواز ویندوز

دریافت نرم افزارهای کاربردی از مایکروسافت که نیاز به ویندوز اصل دارند

بدون نیاز به تعویض های مکرر سیستم عامل نسبت به نمونه کپی

توانایی تشخیص و عیب یابی به وسیله بخش عیب یابی سیستم عامل